TABLE TOP e as Validações e Simulações de Segurança: Preparação Eficaz Contra Ransomware e Incidentes de Segurança

Em um cenário onde os ataques cibernéticos estão cada vez mais frequentes e sofisticados, as empresas precisam de estratégias proativas para proteger suas operações e dados. Uma dessas estratégias é o Table Top, um exercício prático e extremamente eficaz que ajuda organizações a validar seus planos de resposta a incidentes e a simular cenários críticos de segurança. Neste artigo, exploraremos o que é o Table Top, como ele é estruturado e aplicado, e os benefícios tangíveis que pode trazer para empresas de todos os portes.

O que é um Table Top?

O Table Top é um exercício de simulação de segurança que reúne equipes multidisciplinares para discutir e validar, de forma prática, as respostas a incidentes cibernéticos. É conduzido em um ambiente controlado, geralmente uma sala de reuniões, onde os participantes analisam cenários hipotéticos de incidentes de segurança, como ataques de ransomware, violações de dados ou interrupções de serviços críticos.

Esse método não envolve a interrupção de sistemas reais ou testes em produção, mas foca na discussão estratégica, análise de processos e tomadas de decisão, permitindo identificar lacunas no plano de resposta a incidentes antes que um evento real ocorra.

Como um Table Top é Estruturado?

A estrutura de um Table Top geralmente segue as etapas abaixo:

1. Planejamento

- Objetivo: Definir o propósito do exercício (exemplo: testar o plano de resposta a ransomware).

- Cenários: Criar um cenário fictício, porém realista, baseado nas ameaças mais relevantes à organização.

- Equipes Envolvidas: Identificar os participantes-chave, como times de TI, Segurança da Informação, Comunicação, Jurídico e lideranças executivas.

2. Desenvolvimento do Cenário

O cenário deve refletir situações que desafiem os participantes. Exemplos:

- Um ataque de ransomware criptografa dados críticos e exibe uma mensagem de resgate.

- Um funcionário abre um e-mail malicioso, resultando em um acesso não autorizado à rede corporativa.

3. Execução

Durante a execução:

- Um moderador apresenta o cenário gradualmente, introduzindo complicações adicionais para simular a evolução de um incidente.

- Os participantes discutem e tomam decisões em tempo real, como:

- Quem notificar?

- Quais sistemas priorizar para contenção?

- Como comunicar com a imprensa e stakeholders?

4. Análise Pós-Exercício

- Relatório de Observações: Detalha o que funcionou bem e as lacunas identificadas.

- Plano de Ação: Criação de um roadmap para corrigir deficiências.

Como é Aplicado no Dia a Dia das Empresas?

A aplicação do Table Top varia conforme a maturidade da organização, mas aqui estão os passos básicos para integrá-lo ao cotidiano empresarial:

1. Programação Regular

Empresas devem realizar exercícios de Table Top periodicamente, como parte de suas rotinas de Governança de Segurança. O ideal é que sejam trimestrais ou semestrais.

2. Inclusão de Novos Cenários

A cada exercício, é importante variar os cenários para cobrir diferentes tipos de ameaças, como:

- Ataques de negação de serviço (DDoS).

- Fraude interna.

- Violação de privacidade (LGPD/GDPR).

3. Envolvimento da Alta Gestão

Incluir líderes executivos garante decisões estratégicas alinhadas aos objetivos de negócio e acelera o processo de aprovação de mudanças críticas.

Benefícios do Table Top

1. Identificação de Lacunas

O exercício expõe falhas nos processos de resposta, como:

- Planos desatualizados.

- Falta de treinamento das equipes.

- Lentidão na comunicação entre departamentos.

2. Melhoria da Coordenação

Ajuda a alinhar diferentes áreas da empresa, estabelecendo clareza sobre os papéis e responsabilidades de cada um em um incidente.

3. Fortalecimento da Resiliência

Ao testar o plano de resposta e ajustar conforme necessário, as empresas aumentam sua capacidade de recuperação diante de um ataque.

4. Cumprimento de Regulamentos

O Table Top pode ser usado como evidência de conformidade com regulamentos de segurança, como ISO 27001, LGPD e GDPR.

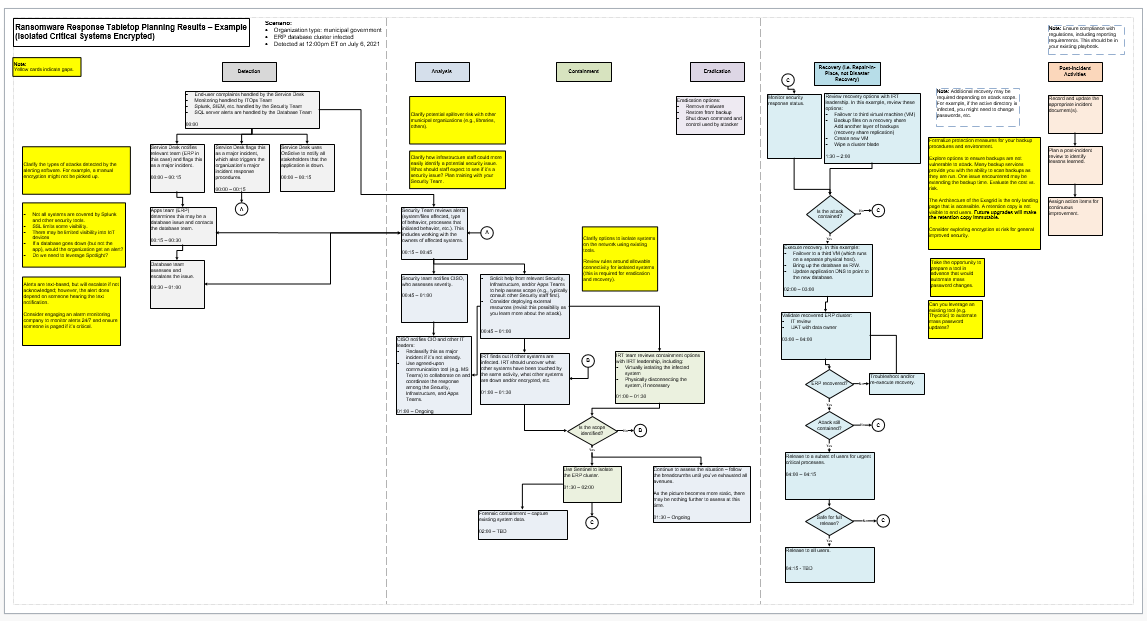

Exemplo Prático de Table Top

Imagine uma empresa de médio porte que depende de sistemas de ERP para sua operação. No cenário proposto, um ransomware criptografa os dados do ERP e exige um pagamento em Bitcoin. Durante o exercício, os participantes devem:

- Ativar o plano de resposta a incidentes.

- Decidir entre pagar o resgate (e os riscos associados) ou restaurar dados de backups.

- Acionar equipes externas, como provedores de nuvem ou autoridades legais.

- Notificar clientes e parceiros, caso os dados deles tenham sido comprometidos.

Ao final do exercício, a empresa identifica que:

- Os backups estavam desatualizados.

- Não havia um plano claro para comunicação com stakeholders.

- A equipe de TI precisava de treinamento adicional em resposta a ransomware.

Esses insights permitem ações corretivas antes de enfrentar um incidente real.

Como Começar na Sua Empresa?

- Escolha um Facilitador: Pode ser um especialista interno ou um consultor externo em segurança.

- Crie ou Atualize o Plano de Resposta a Incidentes: Isso serve como base para o exercício.

- Realize o Primeiro Exercício: Comece com um cenário simples e vá aumentando a complexidade com o tempo.

- Documente e Execute: Use os resultados para priorizar investimentos em segurança e capacitação.