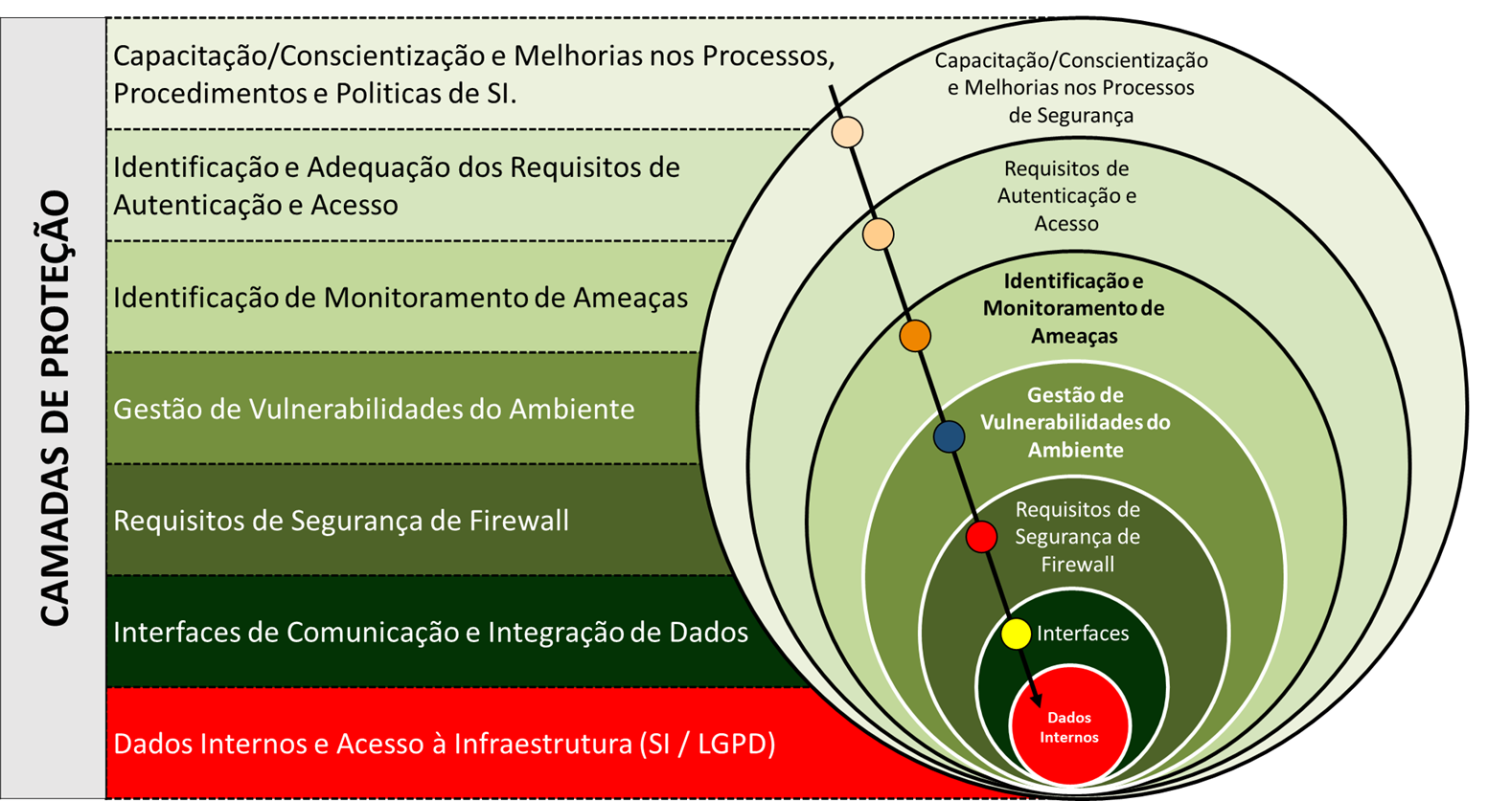

O Arroz com Feijão na Seguranca Cibernética - Ações e Recomendações Praticas para Proteção, Prevenção e Monitoramento do Ambiente de TI

Quando falamos de Segurança Cibernética, uma coisa é certa: Incidentes vão acontecer. Não é questão de “se” algo vai dar errado, mas de “quando” e “como” você vai reagir.

Não importa o tamanho da empresa, o setor ou o quanto investimos em tecnologia, todos estamos sujeitos a ataques cibernéticos. Então, a grande pergunta é: Sua Empresa está realmente preparada para responder a um Incidente Cibernético❓

Prevenir um ataque pode parecer complexo, mas, muitas vezes, um bom “Arroz com Feijão”, ou seja, o Básico bem-feito já ajuda a mitigar grandes problemas e ganhar tempo para uma resposta eficiente. Vamos mergulhar nesse básico da segurança e entender o que é essencial para construir um plano e processos de resposta rápida a incidentes.

Imagine isso: Você chega na empresa, liga o computador e… nada. Telas travadas, sistemas fora do ar, dados inacessíveis. Pode parecer cena de filme, mas é a realidade de muitas empresas que não têm um Plano de Resposta a Incidentes bem estruturado.

A verdade é que, em tempos de ameaças cibernéticas cada vez mais sofisticadas, a única certeza é que, cedo ou tarde, um incidente vai acontecer. A questão é: sua empresa está preparada para responder rapidamente?

Ter um plano de resposta a incidentes cibernéticos não é mais uma opção é uma necessidade. Vamos explorar o que isso significa e quais são as Perguntas Essenciais que você ou sua Área de TI deve ter capacidade de responder para manter sua empresa preparada para enfrentar o que pode ser um dos maiores desafios que ela terá de enfrentar.

Pergunta 1: Sua Equipe de TI Sabe Identificar uma Ameaça Cibernética?

Um dos principais passos para evitar um grande impacto é detectar o problema o quanto antes. E isso só é possível se todos – e não só a equipe de TI – estiverem preparados para identificar sinais de um possível ataque. Esse preparo envolve:

- Treinamento em segurança cibernética para os colaboradores, abordando temas como phishing, uso de senhas seguras e comportamento seguro na internet.

- Simulações de ataque para que todos saibam o que fazer quando algo suspeito aparecer.

Pense nisso: Se alguém da sua equipe se depara com um e-mail estranho ou um link suspeito, eles sabem que precisam reportar? Porque se a resposta é “não”, já temos um risco aí.

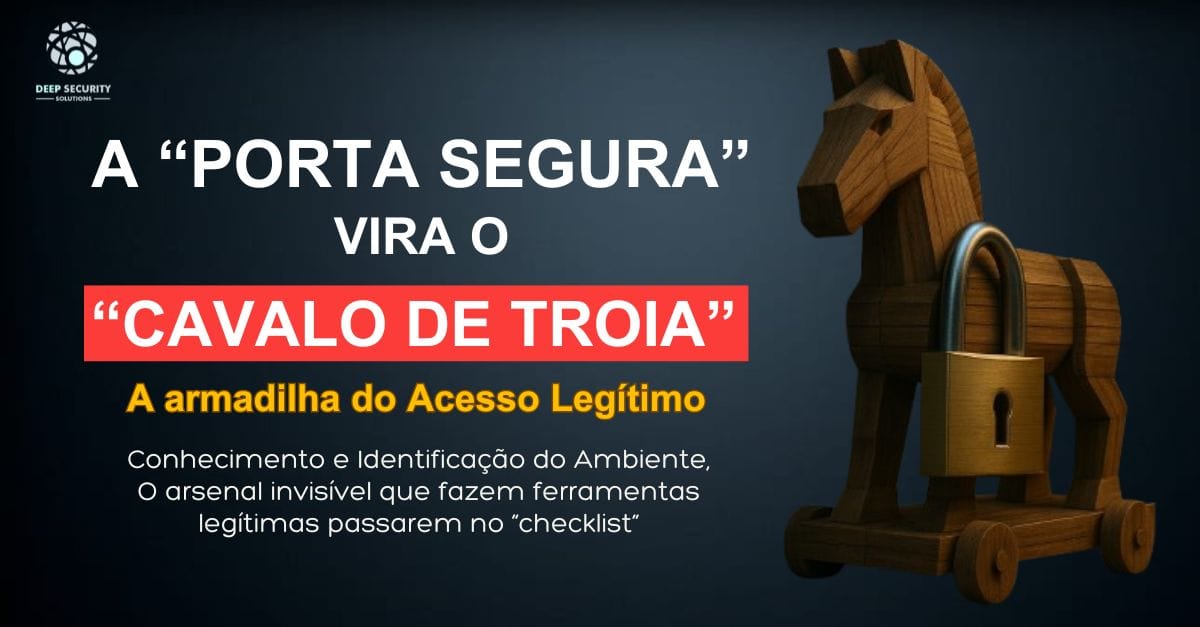

Pergunta 2: Você Tem Visibilidade Completa da Sua Rede?

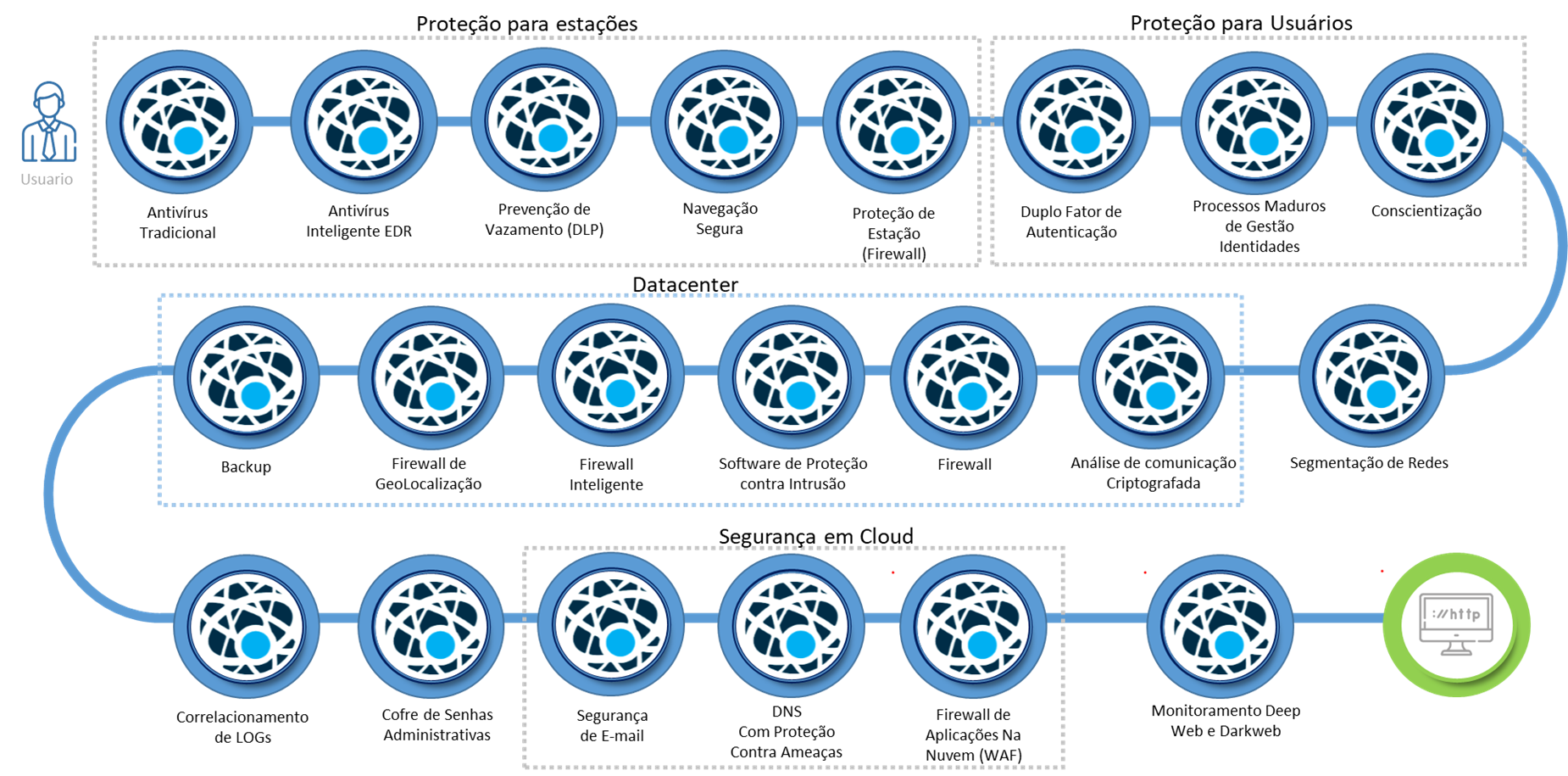

Saber onde estão os dados críticos e como cada parte da sua rede se conecta é o básico para agir rapidamente. Se um problema surgir, você precisa saber onde está e o que pode ser afetado. A visibilidade é essencial para limitar o impacto, e ferramentas de monitoramento são cruciais aqui.

- Ferramentas de detecção de ameaças em tempo real, que monitorem comportamentos estranhos, picos de tráfego, tentativas de login não autorizadas, entre outros. Exemplo classico de ferramentas de SIEM (Security Information and Event Management) com alternativas até Open Source (Gratuitas) para detectar atividades suspeitas e receber alertas em tempo real.

- Visibilidade Completa da Rede: Uma solução de observabilidade garante que toda a rede seja monitorada, permitindo identificar padrões anômalos de comportamento antes que se tornem um problema.

- Mapeamento de dados críticos para saber exatamente onde estão os dados mais sensíveis e poder agir primeiro nesses pontos.

Reflita: Sua equipe tem um painel de monitoramento da rede? Se a resposta for “não”, é como dirigir um carro no escuro.

Pergunta 3: Seus Colaboradores Têm Acesso ao que Realmente Precisam?

Outro ponto essencial é limitar o acesso aos dados. Nem todos precisam ter acesso irrestrito. Ao reduzir o número de pessoas com acesso a informações críticas, você também reduz as chances de um erro humano (ou ataque direcionado) comprometer áreas sensíveis.

- Política de Privilégio Mínimo: Cada colaborador deve ter acesso apenas ao que é necessário para suas funções.

- Autenticação Multifator (MFA): Com um segundo fator de autenticação, você dificulta o acesso de pessoas não autorizadas, mesmo que alguém obtenha uma senha.

Pergunta importante: Todos na sua empresa têm acesso irrestrito? Quanto menos portas abertas, menos pontos de entrada para um possível ataque.

Pergunta 4: Como Está Seu Backup?

Esse é o famoso arroz com feijão que toda empresa deveria fazer! Sem backup atualizado e seguro, um ataque de ransomware, por exemplo, pode ser catastrófico. E não basta ter backup; ele precisa ser testado e estar separado do sistema principal.

- Backups Regulares dos Dados Críticos: Realizar backups regulares e mantê-los fora da rede principal é crucial. Esses backups devem ser armazenados em local seguro, idealmente com replicação em ambientes de cloud com acesso controlado.

- Testes de Recuperação: Testar a integridade dos backups e a capacidade de recuperação é essencial. Realizar simulações de restauração pode garantir que, em caso de incidente, o backup esteja pronto para ser restaurado rapidamente.

Pense bem: Um backup é como um seguro. Você não quer precisar, mas, se precisar, ele tem que estar pronto.

Pergunta 5: Você Tem um Processo de Contenção Claro?

Quando um incidente acontece, é como um incêndio: precisa ser contido rapidamente antes que se espalhe. Ter um processo claro para isolar o problema é essencial.

- Procedimento de isolamento dos sistemas comprometidos: Isso evita que a ameaça se espalhe.

- Plano de comunicação interna: Todo mundo precisa saber o que fazer e como se comunicar. Um processo bem definido ajuda a manter todos alinhados sem pânico.

Reflexão: Já pensou se sua equipe descobre uma ameaça e ninguém sabe quem avisar ou o que fazer? A contenção começa na organização.

Pergunta 6: Seu Plano de Resposta a Incidentes é Testado?

Ter um plano escrito é ótimo, mas só funciona se for testado na prática. Realizar simulações frequentes de incidentes é a melhor forma de preparar sua equipe e ajustar qualquer falha no processo.

- Simulações de incidentes cibernéticos: Treinamentos periódicos com simulação de ataques ajudam a equipe a ganhar agilidade e segurança.

- Revisão contínua do plano: Após cada teste, reavalie o que precisa ser melhorado. Um plano de resposta é um documento vivo, sempre em evolução.

Pense nisso: Se o seu plano de resposta nunca foi testado, você realmente sabe se ele vai funcionar?

O “Arroz com Feijão” da Segurança Cibernética pode parecer básico, mas faz toda a diferença na prevenção e na resposta a incidentes. Saber identificar ameaças, monitorar a rede, limitar acessos, fazer backups, ter processos de contenção e testar tudo periodicamente são os pilares que tornam qualquer resposta mais rápida e eficaz. Quanto menos a empresa faz essas ações básicas, mais ela se aproxima do próximo ataque cibernético.

A pergunta que fica é: sua empresa está cuidando do básico? Porque, com um plano e processos bem estruturados, você transforma uma possível catástrofe em um incidente contido. E, em tempos de ataques cada vez mais frequentes, é isso que separa uma empresa resiliente de uma que fica paralisada na hora do “incêndio”.

Preparação Reduz o Impacto e Minimiza as Consequências

Ter um plano de resposta a incidentes cibernéticos não evita que eles aconteçam, mas minimiza drasticamente o impacto e a duração. E essa preparação faz a diferença na hora de proteger a reputação, os dados e, principalmente, a confiança dos clientes e parceiros.

O Ransomware não é apenas uma ameaça passageira; ele está constantemente evoluindo e exigindo que as empresas mantenham suas defesas atualizadas. As ações listadas são elementos-chave de uma defesa sólida e podem ajudar a proteger não só os dados da empresa, mas também a continuidade dos negócios e a confiança de clientes e parceiros. Segurança cibernética é um investimento contínuo, e a prevenção é sempre mais eficaz e menos custosa do que a recuperação.